Data Security Posture Management (DSPM)

Conoce las principales tendencias en ciberseguridad para 2023 con este ebook. Reforzar la base de seguridad cibernética de los datos corporativos de las empresas es más importante que nunca. En este punto, entra en juego la Data Security Posture Management (DSPM) o Gestión de la Postura de Seguridad de Datos. La postura de seguridad de datos es algo similar a la “postura” que tienes a la hora de proteger tus datos, principalmente los confidenciales. Por lo tanto, la postura de seguridad de datos que adoptas en tu empresa determina la fuerza y eficiencia para defenderse ante los ciberataques. No obstante, configurar una buena postura de seguridad requiere mucho más que instalar un antimalware o un firewall. ¡Aquí te contamos lo que implica! Descarga ahora el ebook gratuito “Tendencias en ciberseguridad para 2023” La Gestión de Posturas de Seguridad de Datos es una categoría de soluciones diseñadas para la protección de los datos frente al acceso no autorizado, el uso indebido o el robo mediante monitoreo. Este tipo de soluciones se destinan a la protección de datos tanto locales como en la nube. Y, un aspecto interesante, es que utilizan automatización inteligente para identificar posibles vulnerabilidades, promulgar medidas de seguridad y realizar pruebas y auditorías periódicas del sistema. En general, la DSPM allana el camino para evaluar todo lo que potencialmente puede llegar a afectar al panorama de datos de una organización. Además, para que un DSPM sea efectivo, debe de poder responder y atender a las siguientes preguntas: Si bien es cierto que las herramientas de DSPM están empezando a ser reconocido por las empresas, todavía están comenzando. Por ello, existe cierta ambigüedad en la forma en la que se establecen. No obstante, en la mayoría de los casos incluye, en un primer lugar, el descubrimiento de datos y la identificación de lugares donde se almacenan en los entornos de la nube. Después, según los diferentes tipos de datos confidenciales y sus distintos niveles de riesgos, se clasifican los datos para priorizar los riesgos. Una vez que se han detectado y clasificado los datos confidenciales, las herramientas de DSPM ayudan a aplicar prácticas destinadas a mejorar la postura de seguridad general relacionada con el acceso a los datos (permisos, almacenamiento cifrado y administración de usuarios). Con las capacidades de estas soluciones, los equipos de seguridad pueden lograr auditar y ajustar los permisos de los usuarios, identificar cuentas con privilegios excesivos y aplicar controles de acceso basados en roles para limitar riesgos de ataques potenciales. Las empresas modernas necesitan una solución DSPM para proteger sus datos confidenciales de filtraciones y otros ciberataques. Conforme las organizaciones mueven más datos a la nube, enfrentan más riesgos relacionados con el acceso, los servicios complejos… Los ciberdelincuentes de hoy buscan aprovechar estas nuevas vulnerabilidades lanzando ataques más rápidos y sofisticados. La gestión de posturas de seguridad de datos también es crucial para cumplir con las regulaciones legales, proteger la reputación de la marca y mitigar los riesgos asociados con las amenazas internas y externas. La implementación de DSPM en una organización proporciona diferentes ventajas significativas. Algunas de ellas son: Tal y como se ha explicado, las herramientas DSPM son más efectivas cuando se combinan con tecnologías complementarias, por ejemplo: DSPM (Data Security Management) y CSPM (Cloud Security Posture Management) son dos enfoques diferentes de gestión de seguridad. Algunas de sus diferencias engloban: Desde ADM Cloud & Services, esperamos que este artículo te haya resultado interesante. Si te gustaría saber más sobre las soluciones de Data Security Management, ¡contacta con nosotros! TwitterData Security Posture Management (DSPM)

¿Qué es Data Security Posture Management?

¿Cómo funciona el DSPM?

Por qué las empresas necesitan DSPM

Ventajas de tener DSPM

Integraciones DSPM

Diferencias entre DSPM y CSPM

Suscríbete al blog

LinkedInSuscríbete al blog

Noticias

relacionadas

Informe de consecuencias comerciales COVID-19.

Informe de consecuencias comerciales COVID-19. CONTENIDO DEL ARTÍCULO La compañía SolarWinds realizó una encuesta global a sus socios en todo el mundo, solicitando opiniones sobre cómo Covid-19 afectó a sus negocios y sobre qué planes y objetivos tenían para el año siguiente. Descargue ahora el ebook gratuito ''Herramientas para la ciberseguridad'' Se realizaron 500 encuestas completas,…

Factorial, nueva anexión a nuestro catálogo

Factorial, nueva anexión a nuestro catálogo Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ ADM Cloud & Services se une con Factorial, software líder en España, en el campo de Recursos Humanos.La entrada de este nuevo fabricante al catálogo de ADM Cloud & Services ha contribuido positivamente, aportando significativas soluciones para…

Ringover, nuestro nuevo acuerdo comercial

Ringover, nuestro nuevo acuerdo comercial Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ COMUNICADO DE PRENSA ADM Cloud & Services firma un acuerdo de distribución con el fabricante Ringover, empresa europea dedicada a ofrecer servicios de telecomunicaciones. Como consecuencia de la trasformación estructural que estamos viviendo en relación con las comunicaciones de las empresas…

Suplantación de identidad

Suplantación de identidad Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ ¿Qué es la suplantación de identidad? Tipos de suplantación de identidad Principales señales para detectar un robo de identidad ¿Cómo protegerse de la suplantación de identidad? ¿Qué es la suplantación de identidad?La ''suplantación de identidad'' es la práctica, a través de…

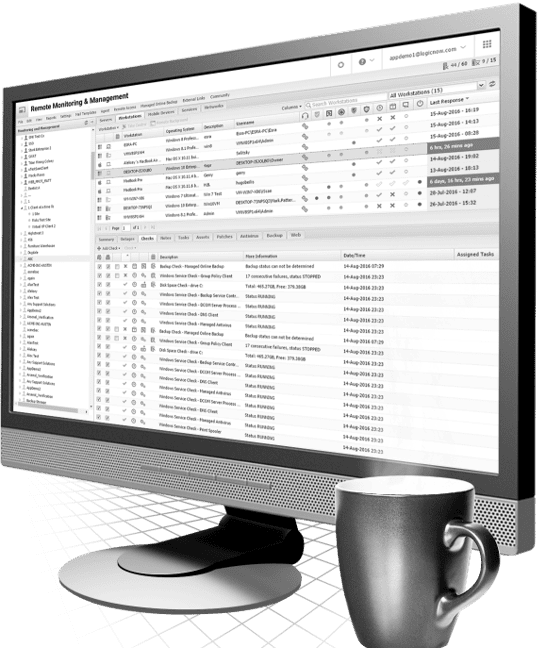

Crecimiento de los servicios administrados: 9 formas de aumentar las ventas con los clientes existentes

Crecimiento de los servicios administrados: 9 formas de aumentar las ventas con los clientes existentes Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ COMUNICADO DE PRENSA Para ser más eficaz en el crecimiento de la empresa, los proveedores de servicios administrados deben instruir y capacitar a sus clientes existentes para que…

¿Qué es un ERP y para qué sirve?

¿Qué es un ERP y para qué sirve? Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ CONTENIDO DEL ARTÍCULO Definición de ERP ¿Para qué sirve un ERP? Ventajas de un Sistema ERP Desventajas de un Sistema ERP ¿Cómo elegir un ERP para mi empresa? ¿Cuál es el mejor ERP? ¿Sabías…