Los 5 primeros pasos para convertirse en un MSP

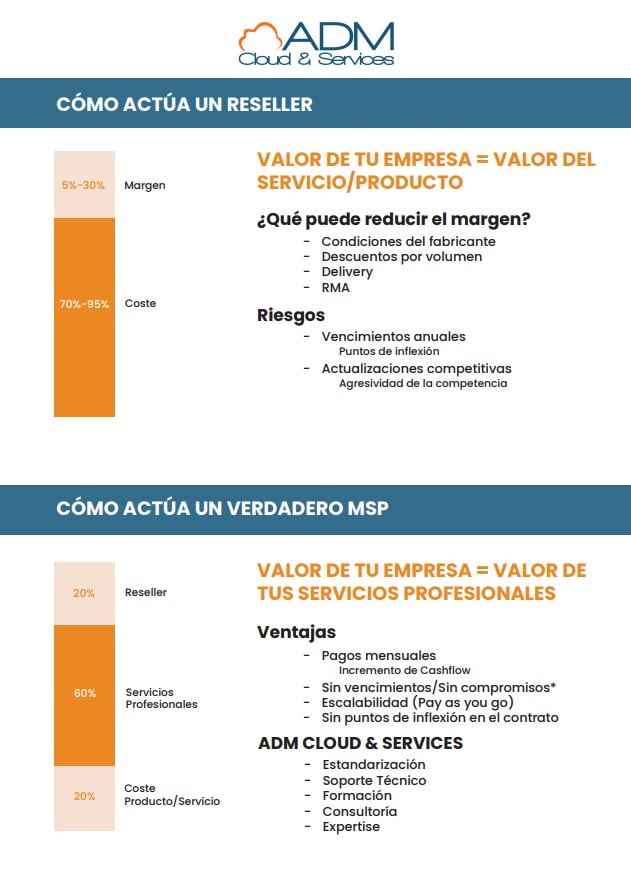

En 2024 ¿todavía te mueves por el margen y no por el servicio? Es decir, ¿Todavía sigues siendo un reseller y no un proveedor de servicios (MSP)? A lo largo de este artículo, nosotros te contamos cómo dejar esto atrás y comenzar a ser un MSP, la tendencia del nuevo modelo de negocio que favorece tanto a la gestión de vuestro departamento de IT cómo a la calidad del servicio ofrecido a vuestros clientes. Pero antes de comenzar, podéis ver aquí un resumen de las diferencias entre ambos modelos: Entonces, ¿Cuáles son estas 5 claves? Vamos a verlas mientras analizamos el modelo predominante actual y poco a poco puedas adoptar tus hábitos al modelo MSP: Seguramente al leer estos puntos te hayas visto identificado con alguna situación que te hayas encontrado en tu día a día y habrás reconocido muchos de estos problemas, por eso nuestro no pierdas de vista nuestro próximo articulo en el que hablaremos de cómo solucionar todos estos obstáculos y avanzar en tu carrera hasta el modelo MSP.

1. Deja de vender tiempo

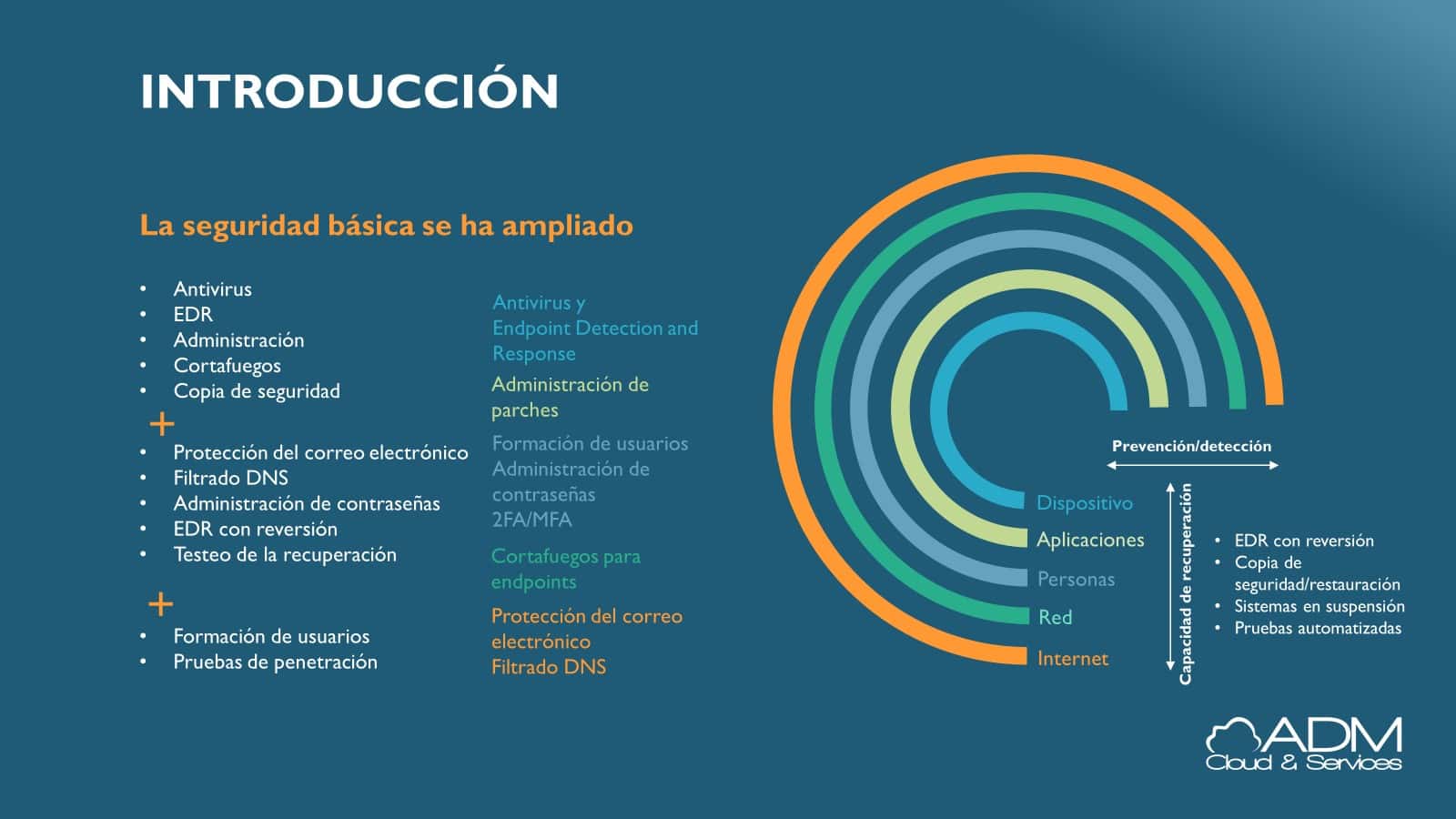

2. No vendas antivirus:

3. Prevenir es mejor que curar:

4. Que tu modelo de negocio sea un standard no una excepción.

5. Ciberseguridad cómo modelo de negocio.

Noticias

relacionadas

¿Qué necesita un software de soporte técnico cómo distribuidor de informática?

¿Qué necesita un software de soporte técnico cómo distribuidor de informática? Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ CONTENIDO DEL ARTÍCULO Sistema de creación de incidencias Control remoto en el sistema de monitorización Grabaciones Elaboración de informes y paneles Un soporte de atención al cliente no ocurre por arte de…

¿Qué es la seguridad por capas?

¿Por qué usar sistemas de seguridad por capas?Protección y eficacia de los sistemas contra amenazas.La solución para garantizar la seguridad de tus sistemasDetalles del funcionamiento de seguridad por capas.Beneficios de la seguridad por capasDebilidades de los sistemas de seguridad multicapa La seguridad por capas, es la solución cuando existen posibles amenazas de ciberataques, pues confiar en sistemas…

El arte del Hackeo Ético: Defensa en la guerra Cibernética

En la era digital, donde la información es uno de los activos más valiosos, la ciberseguridad se ha convertido en una prioridad crucial para organizaciones y gobiernos en todo el mundo. En este contexto, el hackeo ético juega un papel fundamental par proteger sistemas y datos contra amenazas cibernéticas. Este artículo explora que es el…

La Autentificación Multifactorial como defensa inquebrantable

En la era digital, donde la información es un activo invaluable y las amenazas cibernéticas son omnipresentes, la seguridad de los datos se ha convertido en una prioridad primordial para las empresas de todos los tamaños y sectores. En este contexto, la autenticación multifactorial (MFA) emerge como un escudo esencial para proteger los activos digitales…

La Metodología Ad Hoc de Hunter: Evaluación de EDR en la Ciberseguridad

En el dinámico mundo de la ciberseguridad, el término "Threat Hunting" o caza de amenazas, ha ganado notable relevancia en los últimos años. Sin embargo, a pesar de su creciente popularidad, no existe una definición universalmente aceptada para este rol. Las divergencias emergen porque cada profesional en el campo tienden a definir e implementar sus…

¿Qué es la pulverización de contraseñas?

¿Qué es la pulverización de contraseñas? Conoce las principales tendencias en ciberseguridad para 2023 con este ebook. DESCARGAR AQUÍ ¿Qué es la pulverización de contraseñas? ¿Cómo funciona la fumigación de contraseñas? ¿Por qué es una amenaza el pulverización de contraseñas? ¿Cómo evitar el espionaje de contraseñas? Las contraseñas son la principal forma de autentificación para la…