RansomHub y sus nuevas técnicas: TDSSKiller y LaZagne en ataques de ransomware

En el panorama actual de ciberamenazas, RansomHub se destaca como una variante de ransomware avanzada que utiliza herramientas innovadoras para eludir la detección y maximizar el daño. Hace poco se detectó en él el empleo de aplicaciones como TDSSKiller , diseñada para eliminar rootkits, y LaZagne , así como extraer credenciales, logrando así evadir medidas de seguridad y acceder a datos críticos. En este artículo comentaremos cómo funcionan estas herramientas y por qué es clave conocer estas amenazas en constante evolución. Según estadísticas, el ransomware es una de las amenazas que más ha crecido en los últimos años. De hecho, las pequeñas y medianas empresas (PYMES) son un objetivo principal de los ciberataques, con el 71% afectadas en algunos estudios. Además, un porcentaje notable de las empresas afectadas opta por pagar los rescates: el 32% en ciertos casos, aunque con resultados variables, ya que muchas no recuperan todos sus datos. RansomHub es un tipo de ransomware que se distingue por su uso de herramientas avanzadas para ampliar su alcance. A diferencia de otros tipos de ransomware, que simplemente bloquean los archivos, RansomHub emplea métodos de evasión y robo de información que incrementan su efectividad. RansomHub utiliza diferentes métodos para entrar en los sistemas de las víctimas. Puede hacerlo a través de correos electrónicos engañosos (phishing), ataques más específicos (spear-phishing) o aprovechando fallos de seguridad conocidos. Una vez que logran acceder a un sistema, se mueven por la red para atacar otros sistemas y servidores. Luego, instalan el ransomware, lo que significa que cifran los archivos de la víctima, haciéndolos inaccesibles. Finalmente, dejan una nota de rescate en el sistema, exigiendo un pago a cambio de la clave que permite recuperar los archivos. TDSSKiller desarrollada por Kaspersky, es una herramienta diseñada para detectar y eliminar rootkits,una forma de malware que se oculta dentro de los sistemas operativos para evitar la detección de antivirus. Pero atacantes de ransomware, como “RansomHub”, la emplea para desactivar temporalmente las defensas de seguridad. Además, con acceso de administrador, ejecutan scripts o archivos por lotes que deshabilitan antivirus y EDR, permitiendo que el ransomware opere sin ser detectado. La efectividad del ataque radica en que, al ser una herramienta legítima, evade los controles de seguridad. Es así como RansomHub utilizó TDSSKiller para intentar desactivar varios servicios de seguridad esenciales. Al tener privilegios de administrador, el atacante puede desactivar estos servicios, incluso si hay protecciones activadas. Detalles de la línea de comandos El indicador -dcsvc se utilizó para apuntar a servicios de seguridad específicos. Estos datos fueron recabados por ThreatDown Managed Detection and Response (MDR) RansomHub intento utilizar LaZagne, una herramienta de código abierto para recuperar contraseñas en sistemas Windows, con el objetivo de robar credenciales de cuentas críticas, navegadores y redes. Esto le permite acceder a información sensible y redes internas. En un ataque reciente se resaltan los siguientes hallazgos: Detalles de la línea de comandos: Estos datos fueron recabados por ThreatDown Managed Detection and Response (MDR) Las técnicas empleadas por RansomHub representan un riesgo significativo para la seguridad . Al combinar herramientas de evasión y robo de información, este ransomware es capaz de eludir los sistemas de detección mientras accede a cuentas y redes. Esto no solo compromete datos confidenciales, sino que también abre la puerta a futuros ataques. Según un informe de ThreatLabz 2024, los ataques de ransomware han aumentado un 18% a nivel global en el último año. Los sectores más afectados en España incluyen manufactura, tecnología, inmobiliario y salud, lo que subraya la necesidad urgente de fortalecer las medidas de seguridad en estas industrias. Para protegerse contra los ataques de ransomware como RansomHub, es fundamental implementar una estrategia de seguridad integral que abarque medidas preventivas, de detección y de respuesta rápida. Aquí te compartimos algunas recomendaciones: RansomHub se ha convertido en una de las principales amenazas en ciberseguridad al combinar herramientas para evadir detección con técnicas para robar credenciales. Este método no solo evita los sistemas de seguridad tradicionales, sino que también permite a los atacantes acceder a información sensible y tener un mayor control sobre los sistemas. Para enfrentar estas amenazas en constante evolución, es clave que tanto los usuarios como las empresas mantengan prácticas de seguridad actualizadas. Te invitamos a visitar nuestro blog y suscribirte para estar al tanto de las nuevas amenazas en ciberseguridad.¿Qué es RansomHub?

¿Cómo funciona el RansomHub?

Nuevas herramientas utilizadas por RansomHub

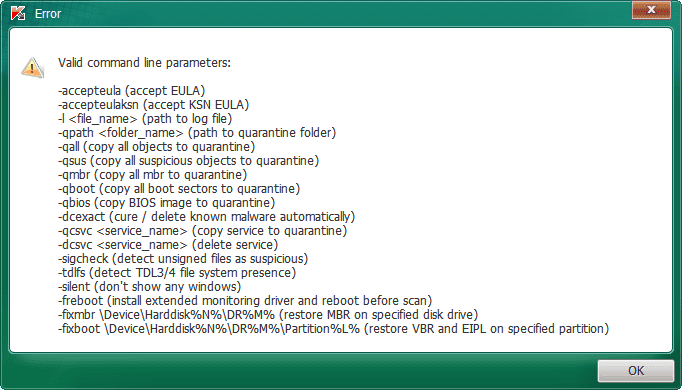

Uso de TDSSKiller

tdsskiller.exe -dcsvc [....]

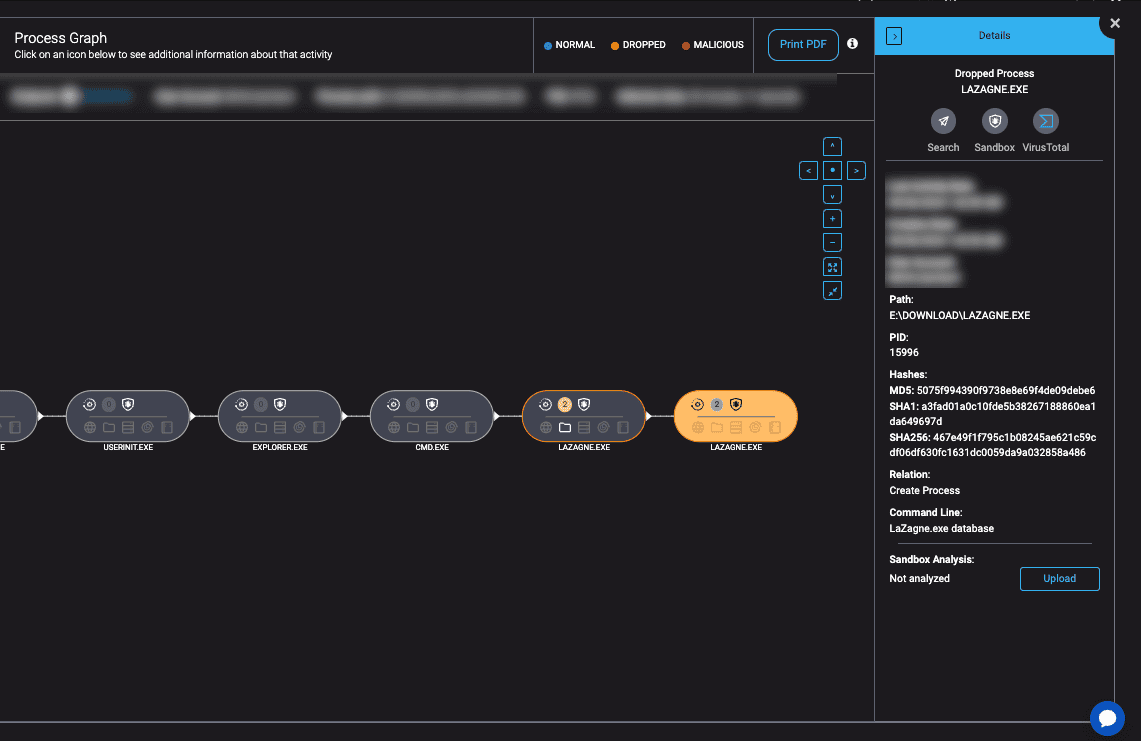

C:\Users\<User>\AppData\Local\Temp\), con un nombre de archivo generado dinámicamente como {89BCFDFB-BBAF-4631-9E8C-P98AB539AC}.exe.LaZagne: Robo de credenciales

Impacto de las nuevas técnicas de RansomHub en la seguridad

Medidas de protección contra el ataque RansomHub

-dcsvc.

Noticias

relacionadas

Gestión integral de incidentes: de la detección a la respuesta en tiempo real

Responder mejor y más rápido en un entorno de amenazas en evolución. En el actual panorama digital, los ciberataques no solo son más frecuentes, sino también más sofisticados. En este contexto, la gestión integral de incidentes se ha convertido en el escudo que permite a las organizaciones anticipar, contener y recuperarse ante cualquier amenaza. En…

Nuevos retos y cambios de paradigma gracias a la seguridad gestionada

Nuevos retos y cambios de paradigma gracias a la seguridad gestionada Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ El pasado 12 de marzo de 2021, ADM Cloud & Services entrevistó a Juan Carlos Tórtola, miembro de Grupo TOSA Ingenieros. El objetivo de la entrevista es indagar acerca de "Nuevos retos y…

ADM Cloud & Services incorpora Ahora One, la solución integral en la nube para una gestión empresarial eficiente

ADM Cloud & Services incorpora Ahora One, la solución integral para Pymes y Autónomos Conoce más sobre este nuevo software INFORMACIÓN Queremos anunciaros la más reciente incorporación a nuestro extenso catálogo, la colaboración estratégica entre ADM Cloud & Services y Ahora, destacado proveedor y desarrollador de software de gestión empresarial. Esta alianza está diseñada para…

¿Qué es el bloqueo de DNS? ¿Qué debes saber sobre la seguridad de DNS?

¿Qué es el bloqueo de DNS? ¿Qué debes saber sobre la seguridad de DNS? Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ ¿Qué es un bloqueo de DNS? ¿Quién usa bloqueadores de DNS? ¿Cómo funciona el bloqueo de DNS? Principales consejos para la seguridad de DNS que debe conocer Términos clave…

¿Qué es el SEM? ¿qué es el SIM? y ¿qué es el SIEM?

¿Qué es el SEM? ¿qué es el SIM? y ¿qué es el SIEM? Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ Los ciberataques son cada vez más recurrentes y poderosos y es algo a tener muy en cuenta, ya que la información siempre ha sido un elemento extremadamente valioso.Cualquiera de tus…

Mejor software para la gestión del correo electrónico

Mejor software para la gestión del correo electrónico Conoce las principales herramientas para la ciberseguridad en 2022 con este ebook. DESCARGAR AQUÍ ¿Qué es un software de gestión de correo electrónico?¿Qué debes considerar antes de elegir un software de correo electrónico?Mejores gestores de correo electrónico en 2022. La mayoría de las comunicaciones importantes en una empresa…