La Metodología Ad Hoc de Hunter: Evaluación de EDR en la Ciberseguridad

En el dinámico mundo de la ciberseguridad, el término “Threat Hunting” o caza de amenazas, ha ganado notable relevancia en los últimos años. Sin embargo, a pesar de su creciente popularidad, no existe una definición universalmente aceptada para este rol. Las divergencias emergen porque cada profesional en el campo tienden a definir e implementar sus propias versiones de caza de amenazas, considerándolas como las metodologías correctas. Aun cuando no hay consenso sobre qué implica exactamente ser un Threat Hunter y cuál es su alcance, se ha logrado cierto acuerdo en algunos aspectos fundamentales. En primer lugar, el Threat Hunting se define por una búsqueda proactiva de amenazas, algo que va más allá de los roles defensivos tradicionales en la ciberseguridad. Históricamente, las organizaciones han puesto el foco en medidas preventivas y reactivas para proteger su infraestructura, con la esperanza de evitar ser comprometidas o al menos mitigar los daños cuando se produzcan incidentes de seguridad. Sin embargo, el rol del Threat Hunter surge de la necesidad de adoptar una postura defensiva proactiva, en respuesta al constante incremento en la cantidad y sofisticación de los ataques cibernéticos. El Threat Hunter es un nuevo jugador en el tablero de la ciberseguridad, cuyo papel requiere un conocimiento profundo de tácticas ofensivas. Por primera vez, este conocimiento se emplea con el fin de anticiparse a los Threat Actors (actores de amenazas). Los Threat Hunters investigan los ataques más avanzados, desglosando sus mecanismos para entender cómo piensan los adversarios actuales y cuáles son sus técnicas de ataque. Esta comprensión les permite detectar y neutralizar amenazas antes de que causen daños significativos. Nuestra concepción de Threat Hunting se basa en la premisa de que un Threat Hunter debe poseer habilidades transversales que le permitan ser autosuficiente en todas las áreas donde un atacante podría dejar rastro. Aunque evaluamos la telemetría proporcionada por soluciones EDR (Endpoint Detection and Response), nos centramos en datos concretos recuperados de cada fuente. El EDR, y su evolución XDR (Extended Detection and Response), se convierten en nuestras herramientas preferidas, partiendo de la hipótesis de que todos nuestros clientes han sido comprometidos de alguna manera. Para refutar esta hipótesis, llevamos a cabo una consulta proactiva de su infraestructura en busca de evidencias, utilizando cientos de consultas que detectan trazas de técnicas específicas empleadas por los adversarios. Durante nuestra evaluación y uso de EDR en el proceso de Threat Hunting, identificamos varias características críticas: El rol del Threat Hunter es fundamental en el moderno panorama de la ciberseguridad, aportando una postura defensiva proactiva esencial para enfrentar las amenazas avanzadas. Al definir una metodología ad hoc de evaluación de EDR, es posible mejorar significativamente la capacidad de una organización para detectar, analizar y mitigar amenazas antes de que causen daño. La combinación de habilidades transversales del Threat Hunter con las avanzadas capacidades de las soluciones EDR/XDR crea un entorno robusto y resiliente frente a los crecientes desafíos en ciberseguridad. El camino del Hunter es uno de constante aprendizaje y adaptación, donde el conocimiento profundo y la tecnología avanzada se unen para proteger de manera proactiva el ciberespacio.EL protagonista del Threat Hunter

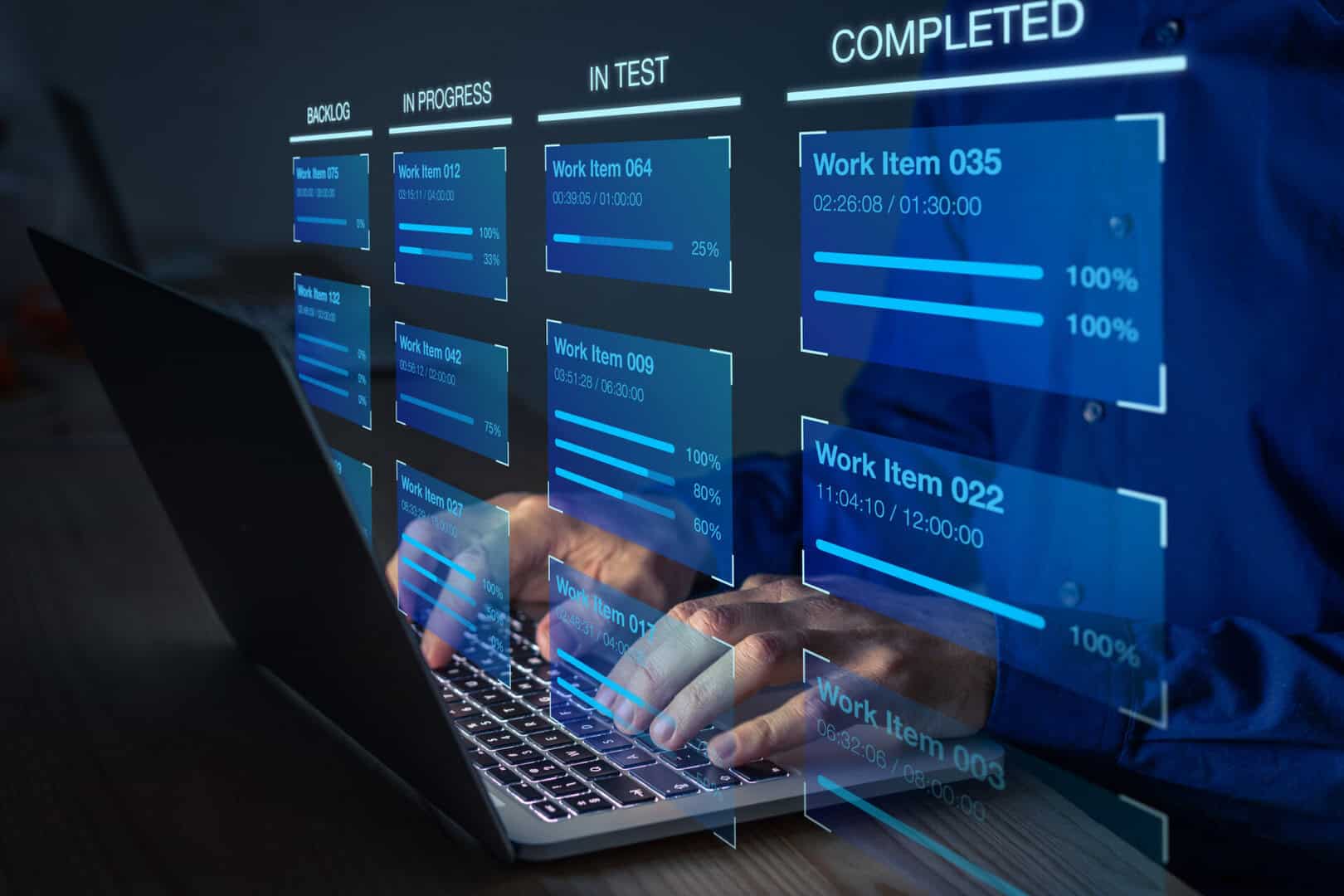

Metodología Ad Hoc de Evaluación de EDR

Características Clave del EDR en la Caza de Amenazas

Conclusión

Noticias

relacionadas

Los 5 primeros pasos para convertirse en un MSP

En 2024 ¿todavía te mueves por el margen y no por el servicio? Es decir, ¿Todavía sigues siendo un reseller y no un proveedor de servicios (MSP)? A lo largo de este artículo, nosotros te contamos cómo dejar esto atrás y comenzar a ser un MSP, la tendencia del nuevo modelo de negocio que favorece…

¿Qué es el canal de denuncias?

¿Qué es el canal de denuncias? Conoce las principales tendencias en ciberseguridad para 2023 con este ebook. DESCARGAR AQUÍ ¿Qué es un canal de denuncias? Tipos de canales de denuncias Funcionamiento de un canal de denuncias Entidades obligadas del sector privado ¿Cuáles son las ventajas de tener un canal de denuncias? Probablemente, hayas oído hablar de…

Entornos de trabajo, ¿qué son y para qué usamos los frameworks?

Los entornos de trabajo y los frameworks optimizan el desarrollo de plataformas escalables y de alto rendimiento. En el desarrollo de software, disponer de las herramientas adecuadas es esencial para garantizar el éxito de cualquier proyecto. Los entornos de trabajo y los frameworks son dos de las herramientas más importantes, ya que no solo optimizan…

¿Qué es un ciberataque?

¿Qué es un ciberataque? Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ ¿Qué es un ciberataque? ¿Quién hay detrás de un ciberataque? Ciberataques pasivos Vs activos Ciberataques activos más frecuentes Tipos más comunes de ciberataques pasivos ¿Se puede prevenir un ciberataque? Los efectos de un ciberataque pueden ser desastrosos. Es cierto que las…

La evolución de la defensa de endpoints frente a las amenazas actuales

Bitdefender GravityZone integra tecnologías avanzadas para la detección y respuesta rápida ante amenazas en endpoints. En el panorama actual de la ciberseguridad, las amenazas avanzan a una velocidad vertiginosa y su sofisticación no deja de aumentar. Ataques como el ransomware, las amenazas persistentes avanzadas (APT) o las vulnerabilidades zero-day representan un desafío constante para las…

Importancia y beneficios de tener contraseñas seguras

Con la llegada del verano y las vacaciones es común que cambiemos nuestra rutina y nos desplacemos fuera de los entornos habituales de trabajo o redes domésticas. Este cambio aumenta la exposición a riesgos relacionados con la seguridad digital, ya que, al salir de entornos controlados, la protección de dispositivos y datos sensibles se vuelve…