3 pasos para encontrar nuevas oportunidades de ingresos a partir de la evolución digital de tus clientes

Conoce las principales herramientas para la ciberseguridad con este ebook. CONTENIDO DEL ARTÍCULO Existe una costumbre en el sector TI sobre trazar una línea clara entre nuestras responsabilidades y las del cliente. Tradicionalmente, esto significa que nos enfocamos en proporcionar los dispositivos a los clientes y mantenerlos productivos. Nos aseguramos de que sus dispositivos sigan funcionando, mantuvieran su red, mantuvieran accesibles sus aplicaciones comerciales y solucionamos los problemas a medida que surgen. A medida que los ataques cibernéticos se han vuelto más numerosos, muchos también se han expandido al ámbito de la seguridad. Esto es algo que, al menos de momento, no cambiará y aún se tendrá que hacer esto. Pero cada vez más, los MSPs y consultores de alto rendimiento van más allá de estos servicios tradicionales. Supongamos que tiene un cliente que está pensando en implementar una nueva solución de software para su negocio. Tradicionalmente, su función puede implicar planificar la implementación, ejecutar el instalador, asegurarse de que todo funcione y ofrecer un servicio de mantenimiento para solucionar problemas. Sin embargo, esta única decisión ofrece múltiples oportunidades de ingresos. Puede comenzar antes en el proceso para ayudarlos a examinar la solución, elegir la correcta y desarrollar planes de implementación para minimizar la interrupción y el riesgo del cliente. Además, alguien tiene que enseñarles la solución. ¿Por qué deberían contratar a un consultor de alto precio para hacer esto cuando ya estás ahí? Este tipo de desafíos comerciales normalmente los manejaría un director de sistemas de la información (CIO). Pero incluso sin profundizar en los clientes individuales, considere algunos de los cambios potenciales que ocurren en nuestra propia industria. Para empezar, los ordenadores Mac todavía están ganando una amplia adopción en las empresas. Si aún no los apoya, esa es una brecha que vale la pena cerrar, ya que es probable que el mercado solo aumente. Además, el cambio generalizado hacia la nube y los entornos híbridos significa que debe considerar el administrar elementos de esta infraestructura. Si actúa como CIO, puede asesorarles sobre la mejor manera de realizar esta tarea (y asumir el trabajo del proyecto para trasladar más de su infraestructura a la nube). Independientemente, la gestión y el seguimiento de sus infraestructuras en la nube deberían estar absolutamente bajo su control, incluso si tradicionalmente se ha centrado en la gestión de infraestructuras locales. Descargue ahora el ebook gratuito ”Herramientas para la ciberseguridad” Estos son solo ejemplos. No existe una respuesta única para todo lo que debe ofrecer. Pero el proceso es razonablemente simple: 1. Conozca las industrias de sus clientes Si tiene un nicho específico al que sirve, comience por leer publicaciones de la industria y suscríbase a algunas. No tiene que estar totalmente pendiente de ellos, pero le ayudarán a mantenerse informado de las últimas novedades. Sin embargo, esta estrategia por sí sola no es útil; también podrá ser más activo asistiendo a conferencias de la industria. Al asistir a conferencias, obtiene algunos beneficios importantes. Primero, absorberá gran parte de la jerga de la industria. Aunque ya conocerá una gran parte del sector con solo vender, aprenderá nuevas ideas y tendrá más confianza al hablar el idioma de sus clientes. En segundo lugar, obtendrá nuevas ideas sobre cómo ayudar a las personas. Es posible que escuche a todos hablar sobre un nuevo producto en una conferencia de dispositivos biomédicos y decida comenzar a buscar el soporte, la implementación y la administración de esos dispositivos como una opción. Escuchará mucho sobre las nuevas tendencias y podrá preguntarle a la gente qué piensa de ellas. Conocer estas tendencias y ayudar a los clientes a alcanzar esos objetivos lo posiciona bien para el futuro. Finalmente, conocerás posibles clientes. Descubra los desafíos a los que se enfrentan en el trabajo, específicamente en lo que respecta a la tecnología. 2. Conozca los objetivos de sus clientes A continuación, concéntrese en sus clientes existentes. En las revisiones comerciales trimestrales, intente descubrir qué objetivos comerciales quieren lograr en los próximos años. Por ejemplo, su cliente puede estar en camino hacia una expansión importante, incluida la apertura de una nueva ubicación (o tal vez su fuerza laboral se está volviendo mayoritariamente remota). Puede encontrar que ofrecer una implementación sin intervención, para que sus nuevos dispositivos lleguen rápidamente, con las aplicaciones y configuraciones correctas precargadas, se convierta en un punto de venta único para usted. 3. Alinee con las necesidades de los clientes Finalmente, dedique tiempo a conectar los puntos entre las necesidades que ha reunido y las soluciones que potencialmente puede ofrecer. Reserve tiempo para la lluvia de ideas con su equipo si le ayuda. Entre seguir las noticias de su industria, asistir a conferencias y simplemente hablar con ellos, comenzará a notar posibles tendencias del sector a las cuales se podrá adelantar frente a sus competidores. Por ejemplo, digamos que los clientes de su industria se están decidiendo por una pieza de software específica, pero usted sabe que podría mejorar su rendimiento integrando esta nueva solución con partes de su conjunto de herramientas existente. Puede comenzar a acercarse a los clientes sobre la posibilidad de desarrollar integraciones entre sistemas y desarrollar las habilidades en su equipo, contratando a un desarrollador o contratando a un tercero y administrar el proyecto por ellos. O tal vez observe que las personas se están moviendo cada vez más a la nube, pero un subconjunto de sus clientes no lo hace. Fácilmente podría presentarles a los clientes la posibilidad y recordarles que sus competidores ya se han mudado. Si gestiona el proceso y los preparará para el futuro, fácilmente destacará entre otras empresas del sector que ofrezcan los mismos servicios. Desde ADM Cloud & Services, proporcionamos esta serie de servicios a nuestros distribuidores, si está interesado en recibir más información acerca de ello o en probar nuestras herramientas no dude en contactarnos, si lo prefiere puede hacerlo en nuestra página de Mayoristas de informática en Sevilla, Madrid, o en Barcelona. Twitter3 pasos para encontrar nuevas oportunidades de ingresos a partir de la evolución digital de sus clientes

Conozca a sus clientes y adáptese

¿Cómo podrías hacer esto?

Suscríbete al blog

LinkedIn Suscríbete al blog

Noticias

relacionadas

Secretos de escoger un software de monitorización sistemas

Secretos de escoger un software de monitorización sistemas Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ CONTENIDO DEL ARTÍCULO ¿Qué es un software de monitorización de sistemas informáticos? Un único panel para centralizar todos los servicios Automatización de tareas Detección de fallos en cadena en tiempo real Self-healing o automatización de…

¿Qué es la voz sobre IP (VOIP)? ¿Cómo funciona?

¿Qué es la voz sobre IP (VOIP)? ¿Cómo funciona? ¿Qué es la voz sobre IP(VoIP)?¿Cómo funciona VoIP?Beneficios VoIPDesventajas de VoIPPrincipales características del sistema telefónico VoIP ¿Qué es la voz sobre IP(VoIP)El protocolo de voz sobre Internet (VoIP) es una tecnología probada que permite a cualquier persona realizar llamadas telefónicas a través de una conexión a…

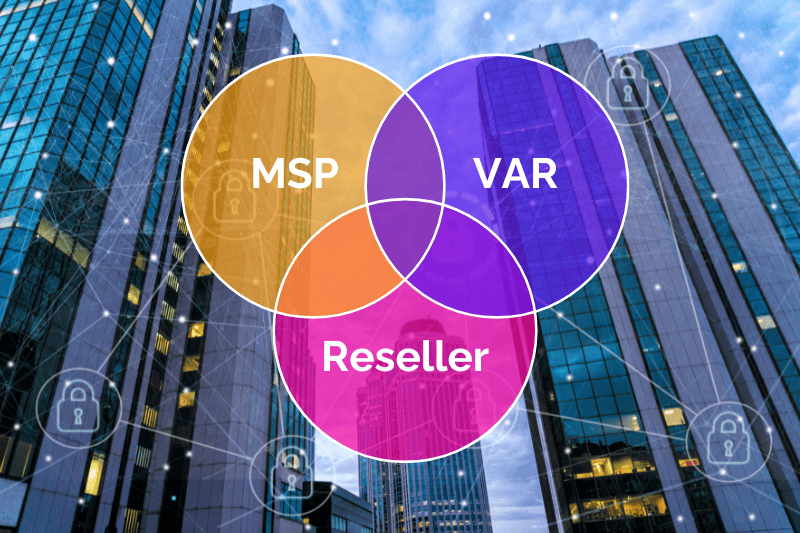

Diferencias entre MSP, VAR y Reseller

Tanto si tienes una empresa de mantenimiento informático o consultoría, y estás pensando en qué modelo de negocio escoger, como si eres una empresa que quiere adquirir servicios IT y no sabe que proveedor elegir, este artículo te dará una visión general sobre los players de canal IT. Analicemos los tres modelos más populares MSP…

¿En qué consiste la revisión de acceso de usuario?

¿En qué consiste la revisión de acceso de usuario? Conoce las principales herramientas de ciberseguridad con este ebook. DESCARGAR AQUÍ ¿Qué es una revisión de acceso de usuario? ¿Cuál es el objetivo de una revisión de acceso de usuario? ¿Qué tipos existen? ¿Cómo realizar correctamente una revisión de acceso de usuario? ¿Cómo puede ayudar a…

Valora los riesgos de un ciberataque en una empresa con estas tres preguntas

Valora los riesgos de un ciberataque en una empresa con estas tres preguntas Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ ¿Qué riesgos tiene la empresa para poder ser atacada? ¿Qué consecuencias puede llegar a sufrir la empresa? ¿Cuánto puede costar resolver un ciberataque y volver a la normalidad? Según…

¿Qué es un MSP (proveedor de servicios gestionados)?

¿Qué es un MSP (proveedor de servicios gestionados) ? Conoce las principales herramientas para la ciberseguridad con este ebook. DESCARGAR AQUÍ ¿Qué es un proveedor de servicios gestionados? ¿Hay diferencias entre un proveedor clásico de TI y un proveedor de servicios gestionados? Tipos de servicio de MSP ¿Qué modelo de precios siguen los MSP? ¿Cómo funcionan…